【インフラストラクチャセキュリティ】Gumblarの再流行(Vol.3)

エンタープライズ

セキュリティ

注目記事

インターネット上で発生するインシデントは、その種類や規模が時々刻々と変化しています。このため、IIJでは、流行したインシデントについて独自の調査や解析を行うことで対策につなげています。ここでは、この期間に実施した調査のうち、Gumblarの再流行、SSLおよびTLSのrenegotiation機能の脆弱性を利用した中間者攻撃、P2Pファイル共有ネットワークの調査技術について、その詳細を示します。

●Gumblarの再流行

2009年4月以降に流行したマルウェアGumblarが2009年10月から12月にかけて再流行し、被害が拡大しました。ここでは、最近の事件について、前回のGumblarとの違いに着目して解説します。

―新しいGumblar

Gumblarは、事前に盗み取ったFTPアカウントを悪用したWebコンテンツ改ざんに始まる、マルウェア感染事件です。感染したマルウェアによってIDとパスワードが盗まれ、それが次の改ざんに悪用されることで被害が拡大します。この事件は、複数のWebサイトと複数のマルウェアが関係する複雑な事件です*28。今回の流行は、10月12日頃に複数のWebサイトが改ざんされたことで明らかになり*29、本稿執筆時点でも断続的に発生し続けています。

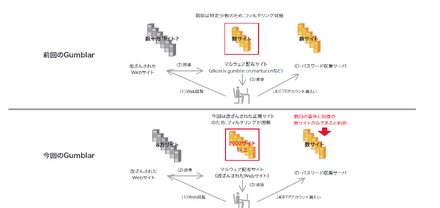

前回と同様に、今回再発した事件においても、複数のWebサイトを経由してマルウェア感染に誘導する流れは変わっていません。前回はマルウェア配布サイトが専用に用意された少数のサーバでしたが、今回は改ざんされた多数のWebサイトが悪用されています。このため、今回の流行では、マルウェア配布サイトへのアクセスを禁止したり、そのサイトを停止(テイクダウン)したりすることで被害拡大を食い止めることが困難となりました(図-9)。

今回改ざんされたWebサイトや、盗み取られたIDやパスワードの総数は不明ですが、その活動の規模を示す情報が、いくつか公開されています。例えば、マルウェア感染に誘導するように改ざんされたWebサイト数が約8万(日本国内に3千以上)、マルウェア配布サイト数としては2千以上(日本国内に約80)が存在したという報告があります*30。

―今回利用されたマルウェアと対策

IIJでは、今回利用されたマルウェアの複数の検体を解析しました。その結果、前回のマルウェアに複数の機能が追加されたものが悪用されていることを確認しています*31。また、盗んだIDとパスワードをサーバに送る通信も、前回と同様に行われています。この通信では、通常のHTTPリクエストには出現しない、RFCに違反した特徴的なヘッダが使用されています。このため、これらをProxyサーバやIDSなどで監視することで、感染者を発見したり、IDやパスワードの漏えいを防止したりすることが可能になります(図-10)。盗み取ったIDやパスワードをアップロードするサーバが前回と同様に少数であることが判明したため、これらのサーバについて停止*32を行うことで対策を試みました。しかし、すぐに別のサーバを利用して活動が再開したことが確認されています。

―より新しい事件

この事件と並行し、12月初旬からまったく異なる改ざん内容や感染手段と、新しいマルウェアおよび異なる通信手段を利用した事件が発生しています*33。マルウェアを感染させる手段が高度になり、Java実行環境の脆弱性*34や、Adobe Reader(Acrobatを含む)の新たな脆弱性*35等が悪用されています。また、感染させられるマルウェアは、FTPクライアントの設定等からもIDとパスワードを盗んだり、ボットのような動きをすることも確認されています。この事件では、2009年末から2010年初めにかけて多数のWebサイトが改ざん被害に遭っています。

以上のように、Gumblarは現在も継続中の事件であり、引き続き、クライアントのOSやソフトウェアのバージョン管理、パスワード管理、Webコンテンツ改ざんに注意が必要な状況です。

※同記事はインターネットイニシアティブ(IIJ)の発行する「Internet Infrastructure Review」の転載記事である

執筆者:

齋藤 衛(さいとう まもる)

IIJ サービス事業統括本部 セキュリティ情報統括部 部長。法人向けセキュリティサービス開発等に従事の後、2001年よりIIJグループの緊急対応チームIIJ-SECTの代表として活動し、CSIRTの国際団体であるFIRSTに加盟。Telecom-ISAC Japan、日本シーサート協議会、日本セキュリティオペレーション事業者協議会等、複数の団体の運営委員を務める。IIJ-SECTの活動は、国内外の関係組織との連携活動を評価され、平成21年度情報化月間記念式典にて、「経済産業省商務情報政策局長表彰(情報セキュリティ促進部門)」を受賞した。

土屋 博英( 1.2 インシデントサマリ)

土屋 博英 鈴木 博志( 1.3 インシデントサーベイ)

鈴木 博志( 1.4.1 Gumblarの再流行)

須賀 祐治( 1.4.2 SSLおよびTLS renegotiation機能の脆弱性を利用した中間者攻撃)

齋藤 衛 永尾 禎啓 (1.4.3 P2Pファイル共有ネットワークの調査技術)

IIJ サービス事業統括本部 セキュリティ情報統括部

《RBB TODAY》

特集

この記事の写真

/

![春になっても続くGumblar被害 ~ 3月のウイルス・不正アクセス状況[IPA] 画像](/imgs/p/Kq_ws8pU0agLB0ZhINEgO01PhkGIQ0JFREdG/100272.jpg)