Windowsショートカット脆弱性、Office文書内でも悪用可能なことが判明

エンタープライズ

セキュリティ

注目記事

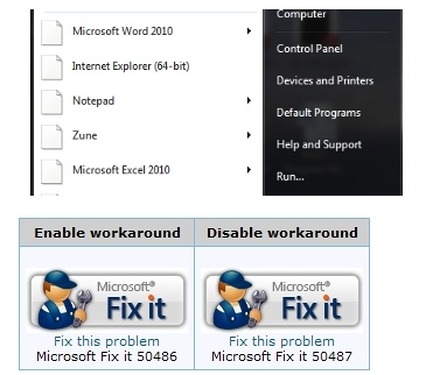

現在「セキュリティ アドバイザリ 2286198」には、追加の推奨されるアクションとして、「ファイアウォールを有効にし、すべてのソフトウェアの更新を適用し、ウイルス対策ソフトウェアをインストールすること」が推奨されている。あわせて、「インターネットのLNKおよびPIFファイルのダウンロードをブロックすること」が回避策として提示されている。また一時的な対応策を簡単に実施できる「Fix it」(英語版)へのリンクが掲載された。このFix itを一度クリックすれば、ショートカット機能を無効にすることが可能(元に戻すことも可能)。

またエフセキュアによると、英語版のセキュリティ アドバイザリ最新版には、この脆弱性を使った攻撃は、「埋め込みショートカットをサポートする特定の文書タイプにも含まれる可能性がある」と記述されているという(日本語版のセキュリティ アドバイザリページには現在未掲載)。つまり「Office文書」などでもこの脆弱性が利用できると明記されたわけで、今後USBメモリ、Web経由だけでなく、スパムメールでの攻撃も出現する可能性がある。同社は影響範囲の拡大を懸念しており、対応策やアップデート情報に注意を傾けるよう呼びかけている。

《冨岡晶》

特集

この記事の写真

/