WindowsプログラムのDLL読み込みに脆弱性……NTTデータ・セキュリティが詳細レポで再現

エンタープライズ

セキュリティ

注目記事

「マイクロソフト セキュリティ アドバイザリ(2269637)」として25日に公表されたもので、JVN(Japan Vulnerability Notes)において、脆弱性関連情報とそれに対する対策、製品開発者の対応状況を公開した。

この脆弱性は、DLL読み込みを行うWindowsプログラム全般が影響を受ける可能性があるとのこと。これにより、攻撃者は細工したDLLをUSBドライブやネットワークドライブ上に置くことで攻撃を行うことができる。現在、根本的な対応策はないとのことでJVNでは、影響を受けるプログラムを使用しているユーザーは、各ベンダが提供するアップデートが存在する場合は適用するよう呼びかけている。

通常Windowsプログラムは「LoadLibrary()」や「LoadLibraryEx()」を利用してDLLを読み込むが、DLLのパスが指定されていない場合、特定のディレクトリ群が順番に探索され、最初に見つかったDLLが読み込まれる。例えば、アプリケーションはパス名「C:¥Program Files¥Common Files¥system¥dllname.dll」を使用する代わりにそのカレントディレクトリに存在する「dllname.dll」を読み込むことが可能だ。そのため、攻撃者が操作できるディレクトリをカレントディレクトリとして呼び出してしまった場合、攻撃コードが実行される可能性がある。

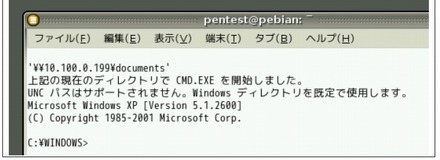

この脆弱性については、NTTデータ・セキュリティが詳細レポートを公開している。悪用されるケースとしては、Windowsファイル共有やWebDAVなどのリモートファイル共有が挙げられるとのことで、ブラウザによる閲覧をトリガとして不正なWebDav サーバへと誘導し、細工したファイルを閲覧させるという攻撃方法が考えられるという。実際にこの攻撃をNTTデータ・セキュリティが再現したところ、リモートからターゲットシステムを操作可能になったという。ターゲットシステムは、Windows XP SP3(25日時点にリリースされているすべての修正プログラムを適用済み)、誘導先のコンピュータ(Debian GNU/Linux 5.05)上にターゲットシステムのプロンプトを表示することができたとのこと。

《冨岡晶》

特集

この記事の写真

/