国内100社以上が感染、解析後も不明点残る新たな脅威“mstmp”出現

エンタープライズ

セキュリティ

注目記事

-

10G光回線導入レポ

-

Twitterに非常に危険な脆弱性! マウスカーソルを合わせるだけでJavaScript実行

-

Flash視聴だけで被害の可能性……JPCERT/CC、Flashの最新脆弱性について注意喚起

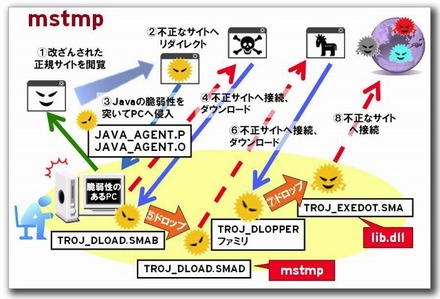

この不正プログラムはJavaの脆弱性を悪用するもので、改ざんされたサイトをユーザが閲覧すると、不正プログラムがダウンロードされる。この不正プログラムは異なるプログラム(TROJ_DLOAD.SMAD、ファイル名「mstmp」)を作成し、そのプログラムがさらに別の不正プログラム(TROJ_EXEDOT.SMA、ファイル名「lib.dll」)のダウンロード→生成を繰り返し、最終的に脅威を広げていくものと見られている。

グーグル検索などでも、不審を抱いたユーザが「mstmp」「lib.dll」といった単語を検索しているとのことで、一時的に検索エンジンのキーワード検索ランキングでも上位に上がっていたようだ。その一方で、「TROJ_EXEDOT.SMA」が接続する不正なWebサイトには、調査時点でアクセスできず、攻撃者がどのような意図で本攻撃を実施したのかは不明とされている。同社では詳細について現在調査中であるが、2010年10月14日以降、100社を超える法人ユーザーから、トレンドマイクロのサポートセンターへ問い合わせ・感染被害の報告を受けた。同社では、感染報告の大半が日本国内に集中しており、日本を標的としたターゲット攻撃である可能性も考えられるとしている。

またWebサイトをユーザーが閲覧した時点で、ユーザーの環境にどのような脆弱性が存在するかを確認し、異なる不正プログラムが送り込まれるケースがあることも確認されている。具体的には、ユーザー環境の脆弱性によっては「Gumblar(ガンブラー)」攻撃でも使用された偽セキュリティソフト「Security Tool」が送り込まれるという事例が確認されている。また、本攻撃で用いられる不正プログラムの多くは、「難読化」や「アンチデバッギング」と呼ばれる手法により、ウイルス解析を困難にしているとのこと。同社では、注意を呼びかけるとともに、調査・解析結果が明らかになり次第、あらためて報告するとしている。

《冨岡晶》

特集

この記事の写真

/