【テクニカルレポート】「一太郎」の新たなゼロデイ攻撃確認 情報収集が目的か?……トレンドマイクロ・セキュリティブログ

ブロードバンド

セキュリティ

注目記事

-

10G光回線導入レポ

-

【テクニカルレポート】国内100社以上で感染被害を確認。“mstmp”“lib.dll” のファイル名で拡散する不正プログラム……トレンドマイクロ・セキュリティブログ

-

【テクニカルレポート】サイバー攻撃に利用!? USB悪用の新たな脅威「スタクスネット」……トレンドマイクロ・セキュリティブログ

ジャストシステムから修正プログラム公開完了の報告を受け、ここにこの事例に関する詳細情報を公開致します。

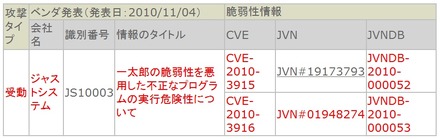

リージョナルトレンドラボでは、2010年9月13日以降、2つの脆弱性を悪用する不正な一太郎ファイルを入手。脆弱性「JVNDB-2010-000052」を利用する不正ファイルは、トレンドマイクロでは「TROJ_TARODRP.SM」として検出。そして、もう1つは、脆弱性「JVNDB-2010-000053」を利用し、「TROJ_TARODROP.BZ」として検出されます。

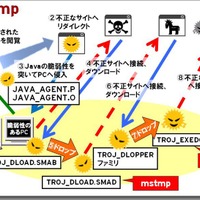

今回の攻撃の感染の流れは、以下のとおりとなります。

1.特別に細工された不正な一太郎ファイル「TROJ_TARODRP.SM」「TROJ_TARODROP.BZ」が、スパムメールの添付ファイル、あるいは、悪意あるWebサイトを介してコンピュータに侵入。

2.これら2つの不正な一太郎ファイルは、それぞれ脆弱性「JVNDB-2010-000052」と「JVNDB-2010-000053」を利用し、ドロッパーを作成。

3.このドロッパーは、バックドア型不正プログラムを作成。

4.バックドア型不正プログラムのバックドア活動により、システム情報など感染コンピュータ上の情報がリモートサーバに送信される。

では、以下に「TROJ_TARODRP.SM」から始まる攻撃事例の詳細をご説明します。

■脆弱性「JVNDB-2010-000052」を利用する「TROJ_TARODRP.SM」■

問題の不正なJTDファイル「TROJ_TARODRP.SM」は、恐らくスパムメールの添付ファイルとして侵入するか、悪意あるWebサイトを介して侵入したものと推測されます。不正なファイル名は、”<日本語の文字列>.jtd”となります。

「TROJ_TARODRP.SM」は、コンピュータに侵入後、トロイの木馬型不正プログラム「TROJ_DROPPER.QVA」を作成します。「TROJ_DROPPER.QVA」は、感染コンピュータのログイン中ユーザが管理者権限を保持しているかどうかをまず確認。そして、ユーザが持つ権限に応じて、Windows起動時に自身が自動実行されるように<startup>フォルダ内に自身のコピーを作成します。そして、今回も前回の事例と同様に、ドロッパーであるトロイの木馬型不正プログラム「TROJ_DROPPER.QVA」が、バックドア型不正プログラム「BKDR_GOLPECO.A」を作成します。

「BKDR_GOLPECO.A」は、コマンド&コントロール(C&C)サーバに接続し、不正リモートユーザからのコマンドを待機します。「BKDR_GOLPECO.A」は、ボットとして用いられる可能性があり、その際、不正リモートユーザは、感染コンピュータ上で以下のコマンドを実行することが可能です。

・シェルコマンドの実行

・感染コンピュータ上のファイルの上書き/検索

・Webサイトからファイルのダウンロードおよび実行

また、このバックドア型不正プログラムは、以下の情報を収集する機能も備えています。

・ドライブ情報

・コンピュータ名

・OS情報

・ホスト名

・MACアドレス

このように、今回の攻撃を仕掛けたサイバー犯罪者の狙いは、情報収集にあるといえるでしょう。これは、「TROJ_TARODROP.BZ」による攻撃では、利用されるバックドア型不正プログラムは異なるようですが、目的は同じであるようです。また、前回の事例同様、今回のゼロデイ攻撃も、一太郎のユーザに対象を定めた標的型攻撃であるため、その分、感染率も高くなります。

■対策・関連情報■

ジャストシステムは、2010年11月4日、同社Webサイトにおいて、今回の脆弱性に対応するための「アップデートモジュール」を公開しました。

しかし、サイバー犯罪者は、まだ修正パッチを施していないユーザを狙い、「TROJ_TARODRP」ファミリによる攻撃を仕掛けてくることが予想されます。トレンドマイクロでは、公開された修正パッチを施すまで、ユーザは、送信元が不明な場合や信頼できない一太郎ファイルを不用意に開かないよう注意を呼びかけています。

※同記事はトレンドマイクロ株式会社による「セキュリティブログ」の転載記事である。

《RBB TODAY》

特集

この記事の写真

/

関連ニュース

-

【テクニカルレポート】国内100社以上で感染被害を確認。“mstmp”“lib.dll” のファイル名で拡散する不正プログラム……トレンドマイクロ・セキュリティブログ

ブロードバンド -

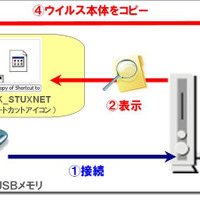

【テクニカルレポート】サイバー攻撃に利用!? USB悪用の新たな脅威「スタクスネット」……トレンドマイクロ・セキュリティブログ

ブロードバンド -

国内100社以上が感染、解析後も不明点残る新たな脅威“mstmp”出現

エンタープライズ -

トレンドマイクロ、バーチャルアプライアンスによるウイルス対策「Trend Micro Deep Security 7.5」発売

エンタープライズ -

トレンドマイクロ、「ウイルスバスター2011クラウド」を発表……クラウド活用でPC負荷軽減

エンタープライズ -

トレンドマイクロ、VDI環境に最適化した「ウイルスバスター コーポレートエディション 10.5」発売

エンタープライズ -

5割はクラウドを「知らない」が7割以上が「利用中」 ~ トレンドマイクロ調べ

エンタープライズ