PC遠隔操作ウィルス、ボットのこれまでと最新動向まとめ(後編)

ブロードバンド

セキュリティ

注目記事

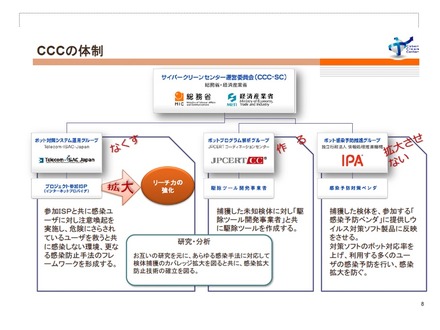

CCCの対策活動は、ハニーポットと呼ばれるおとりのPCを利用してボットの活動監視や検体を収集することなどがスタートラインとなる。ここで捕獲したボット検体を分析し、駆除ツールを開発する。開発されたツールは「CCCクリーナー」と呼ばれ、CCCプロジェクトのポータルサイト(https://www.ccc.go.jp)からダウンロードできるようになっている。また、ボットの活動の監視や検体の分析結果から、感染ユーザの特定をISPに依頼し、メールや郵便によってそのユーザに感染を知らせ、駆除をしてもらう注意喚起活動も行っている。

収集した検体の解析は、JPCERTコーディネーションセンター(JPCERT/CC)の分析センターが担当している。同センターの村上晃氏は、駆除ツール「CCCクリーナー」は、ボットを駆除するだけでなく、OSのバージョンを確認してアップデートを促したり、ネットワークインターフェースに割り当てられているIPアドレスを確認し、グローバルIPアドレスが割り当てられている(ブロードバンドルータを導入していない)場合は、ブロードバンドルータの導入を促すなど、実用面での機能拡張も図られていると述べる。

現在、ブロードバンドルータ自体の導入率は80%を超えるが、ボット感染が確認されたユーザのおよそ半分はブロードバンドルータを導入していなかったという調査結果も存在する。また、ボットの分析結果からWindows XPのような古いOSはボット感染のリスクが高いことも分かっている。Windows XP全体のボット検出率は40%近くに達するが、Vistaでは10%前後に落ちる。この結果は、新しいOSほど、ボット対策という意味では効果があることを示している。

■ボットの最新動向解析

検体の解析によって得られた情報は、駆除ツールの開発だけでなく、業界の予防措置や対策活動にも役立てられている。JPCERT/CCで検体を実際に解析している中津留勇氏は、「大量の検体をモニタリングツールなどで簡易分析し、動作の特徴や変化を把握したり、検体のコードを逆アセンブルし、詳細の動作まで解析している」と語る。ボットが行おうとしている動作を調べることで、ハーダーの意図を探ったり、ある程度の脅威予測を行うことが可能になる。

最近の検体の動向としては、マルウエアを少しずつ変えてウイルス対策ソフトの検知を回避させる工夫をしているものや、配布サーバが多重化されている事例も確認されている。攻撃者は、サーバを日替わりで変えてくることで追跡を逃れようとする。また、ボットに感染したPCへの制御や指令を送るためプロトコルは、従来はIRCプロトコルを利用することが多かったが、最近ではHTTPやUDPを利用し、独自の暗号化やプロトコルを利用するものも出現している。

そして、ボットはサービスやアプリケーションのような大きい単位から、デバイスドライバのようなプロセスやスレッドという小さいモジュール単位に変化して、システムの奥深くで動作するような傾向もみられるという。さらに、UACを回避するため権限昇格の脆弱性をつくものや、ポップアップ表示でUACのOKボタンを押させる手法も確認されている。

■CCCプロジェクトは民間に引き継ぎ

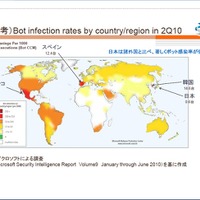

CCCプロジェクトによるボット対策の現状とその成果を見てみよう。プロジェクトが公表した検体の収集実績の統計データによれば、国内のボット感染は確実に減っている。CCCのデータによると、2010年5月の検体の収集数の推移グラフと2007年5月との比較でもおよそ1/20になっていることが報告されている。マイクロソフトによるグローバルな動向調査でも、日本の感染率が北米・南米や諸外国と比較して低いことが報告されており、CCCのデータを裏付けている。

日本のCCCプロジェクトは、ITU-Tのセキュリティ作業部会でも韓国の取組みとともに、ベストプラクティスとして認められている。また、ドイツやオーストラリアでもCCCと同様なプロジェクトが行われているという。このように、内外からの評価も高いCCCプロジェクトは5年間の活動に対して、国内では一定の成果を挙げたといってよい。しかし、CCCプロジェクトは発足当初から2011年3月末で事業が終了することが決められている。

しかし課題も残っている。前述統計で減少しているのはネットワーク感染型のボットであり、Web閲覧やUSBなどによって感染するボットが駆除しきれていない現実がある。また、則武氏は、「CCCの活動が終了してしまうことで、せっかく減少したボットが再び増えてしまう懸念もある」という。これらの対策は今後の民間の事業者等の協力によって一部の活動が継続されることを期待したい。なお、現在でもCCCプロジェクトの駆除ツールであるCCCクリーナーの代替の駆除ツールが、民間のセキュリティベンダーであるカスペルスキー社の協力により提供され、CCCプロジェクトの機能の一部が引き継がれている。ボットとの戦いは、まさに、官民問わず続いているのだ。

特集

この記事の写真

/

関連リンク

関連ニュース

-

Android OSを標的としたボット型ウィルスを確認、主な感染経路はアプリダウンロード時

ブロードバンド -

マカフィー、2010年のウィルス検知ランキング

ブロードバンド -

バッファロー、「ポータブルWi-Fi」で一部製品にウィルス混入

IT・デジタル -

iPhoneの脆弱性を利用したウィルス!電話の高額請求や犯罪利用の危険も

ブロードバンド -

美しいクラシック音楽が楽しめるドラマ「ベートーベン・ウィルス」

エンタメ -

「Yahoo!占い」内サイトが改ざん!Gumblar亜種感染の可能性

エンタープライズ -

クリエイティブ、「Sound Blaster X-Fi Go!」にウィルス混入の可能性——回収と対処方法を開始

IT・デジタル -

ネットの危険を動画やシミュレーターで学ぶ〜セキュリティ特集2009秋

エンタメ -

「脆弱性、解消されてる?」Downadup.Bも出現、1月のウィルス活動状況 〜 IPA調べ

エンタープライズ -

99.9%ウィルス検出率と高速化を実現——ミニノートにも対応のG DATA新製品

エンタープライズ