【テクニカルレポート】Facebookユーザを狙う攻撃、相次いで確認される!……トレンドマイクロ・セキュリティブログ

ブロードバンド

セキュリティ

注目記事

-

【デスクツアー】真似したい自宅デスク環境一挙公開!

-

【テクニカルレポート】“Adobe Flash Player” に新たなゼロデイ脆弱性を確認。 今回はWordファイルに埋め込まれる……トレンドマイクロ・セキュリティブログ

-

【テクニカルレポート】被害報告増加中! 偽セキュリティソフト「MS Removal Tool」にご用心……トレンドマイクロ・セキュリティブログ

■メッセージ機能の利便性が仇に!? システム情報漏えいの恐れが

Facebookは、さまざまなサービスを続々と提供し、ユーザ同士が交流を楽しむ場以上のサイトとして成長し続けています。また、同SNS は人々のコミュニケーションの手段として「いずれ Eメールにとって代わるであろう」と何度も報じられてきていますが、これは、Facebookによってユーザがメッセージを送信するのに、より便利な方法を提供しているからでしょう。

トレンドラボは、4月18日、Facebookのメッセージ機能の利便性を逆手にとったスパムメール攻撃を確認。サイバー犯罪者は、同SNSから送信された通知を装い、”Facebook Messenger” と呼ばれるアプリケーションをダウンロードするように促しました。

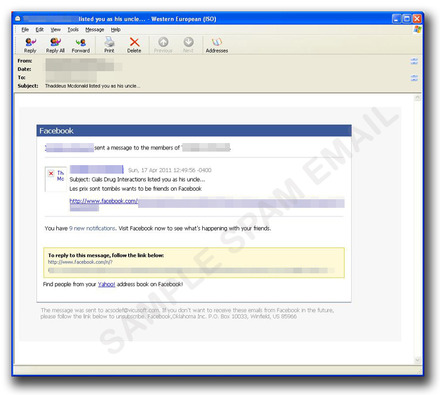

このスパムメールには、「あなたのFacebookにメッセージが届きました。ご覧になるにはこのリンクをクリックしてください」という内容が記載されています(図1参照)。誤ってクリックすると、” Facebook Messenger”のダウンロードサイトが表示され(図2参照)、「Facebook Messenger is app for quick access to messages from your Facebook account. (”Facebook Messenger”は、Facebookアカウントのメッセージに簡単にアクセスするアプリケーションです)」といった文言でユーザに偽アプリのダウンロードを促します。

ダウンロードされるファイルは、“FacebookMessengerSetup.exe” というファイル名の不正なファイルで、トレンドマイクロの製品では「BKDR_QUEJOB.EVL」として検出されます。

このバックドア型不正プログラムは、TCPポート1098番を開き、攻撃者からのコマンドを待機します。このコマンドには、「BKDR_QUEJOB.EVL」自身の更新や他の不正なファイルのダウンロードおよび実行、そして、特定のプロセスの起動などが含まれていると考えられます。さらに、この不正プログラムは、インストールされているセキュリティ製品やオペレーティングシステム(OS)のバージョンなどの情報を、侵入した PC から収集します。そして、収集した情報を特定の SMTPサーバに送信します。

■Facebookユーザを標的とした他の攻撃事例

サイバー犯罪者は、Facebookユーザを「格好の的」としてみなし続けているようです。というのも、人気のある SNSユーザを標的とした事例が、4月18日以前にも確認しているためです。

トレンドラボは、4月15日、「あなたの Facebook のパスワードは安全ではありません」という内容のスパムメールを確認しました(図3参照)。また、問題のスパムメールの本文には、新しいパスワードとアカウントの安全を確実にするための情報が記載されているファイルが添付されています、という内容が記載されていました。もちろん、実際は、添付ファイルは「TROJ_DOFOIL.VI」として検出される不正プログラムでした。

さらに、同じ4月15日、ソーシャルエンジニアリングの手口を用いた別の事例も確認しました。このソーシャルエンジニアリングは、「Facebook イベント」を悪用する攻撃に利用された手口と酷似しており、今回利用された機能は、最近の人気機能である「Facebook Credits(Facebook ポイント)」という仮想通貨利用のサービスでした。

この「Facebokポイント」を悪用した攻撃では、まずユーザは、「Facebook のシステム上の問題を以下の手順で簡単に修復し、1000ポイントを増やすことができる方法があります」というイベント通知を受けとります。これは以前、「コードをコピーするだけで、ストーカー追跡ツールを利用できます」としてユーザを陥れた攻撃でも用いられた手口です。特定のコードを Webブラウザにコピーし貼り付けると、特定のスクリプトが実行され、だまされたユーザのアカウントからイベント通知や招待状などが送信されることとなります。むろん、それらは、イベント通知や招待状などではなく、カナダの医薬品関連へのリンクなどが含まれたスパムメール化した「イベント」です。

スパムメールをもたらす結果となるこのスクリプトは、「JS_OBFUS.PB」として検出されます。

トレンドマイクロ製品のユーザは、クラウド型セキュリティ基盤「Trend Micro Smart Protection Network」により、既に上記の脅威から守られています。Facebookユーザは、このような手口が、特にインターネットで蔓延していることを認識しておく必要があります。そして、リンクをクリックするときには、くれぐれも注意するよう強くお勧めします。

※同記事はトレンドマイクロ株式会社による「セキュリティブログ」の転載記事である。

《RBB TODAY》

特集

この記事の写真

/

関連リンク

関連ニュース

-

【テクニカルレポート】“Adobe Flash Player” に新たなゼロデイ脆弱性を確認。 今回はWordファイルに埋め込まれる……トレンドマイクロ・セキュリティブログ

ブロードバンド -

【テクニカルレポート】被害報告増加中! 偽セキュリティソフト「MS Removal Tool」にご用心……トレンドマイクロ・セキュリティブログ

ブロードバンド -

【テクニカルレポート】「わつぃの設定」~おかしな日本語を表示する偽セキュリティソフト-2011年3月の脅威傾向を振り返る……トレンドマイクロ・セキュリティブログ

ブロードバンド -

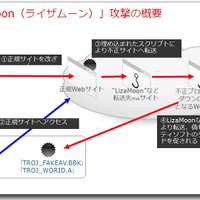

【テクニカルレポート】日本のWebサイトも改ざん被害-「ライザムーン」攻撃詳報……トレンドマイクロ・セキュリティブログ

ブロードバンド