不正コードが動的に変化……セキュアブレイン、新たなサイト改ざん攻撃を確認

ブロードバンド

セキュリティ

注目記事

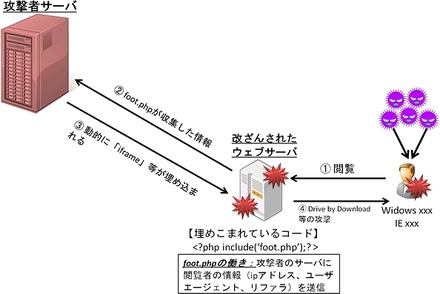

通常、Webサイトを改ざんする攻撃では、サーバにiframeタグ等を利用した「不正コード」が埋め込まれる。しかし今回検知された攻撃では、埋め込まれるコードが動的に変化するものとなっている。さらに、閲覧者のPCにインストールされるプログラムが、未知のコードとなっており、従来のセキュリティソフトでは検知できないものも確認されたとしている。なお、今回同社が改ざん被害を確認したWebサイトでは、攻撃を受けすでに3週間が経過したものも存在していたとのこと。

さらに同社では、Webサイトを改ざんした攻撃者からの「脅迫メール」も確認したとしている。その「脅迫メール」で、攻撃者は「missblacklist」と名乗り、Webサイトを改ざんしたことを告げ、その証拠に改ざんしたサーバのデータベースに含まれている「ユーザー名」や「パスワード」をメールに記載していた。また、修復のための手伝いに$30、完全に修復を請け負う場合には$47を要求していた。金銭は「PayPal」で振り込むことを要求しており、「PayPalのID」も記載されていた。

《冨岡晶》

特集

この記事の写真

/