核施設を破壊した「Stuxnet」に、類似のマルウェア「Duqu」(デュークー)出現

ブロードバンド

セキュリティ

注目記事

「Stuxnet」(スタクスネット)は、特定施設を狙った特異なマルウェアで、実際に、イランの核施設の制御システムの運転に影響を与え、遠心分離機を破損させたとされている。そして、今年10月に入って、Stuxnetにとても似通った新種のマルウェアが出現した。このマルウェアは、作成されるファイル名に「DQ」という文字が含まれることから、「Duqu」(デュークー)と名付けられた。

Duquは、感染したコンピュータからの情報を盗み出すキーロガーのコンポーネントを隠し持っているルートキットだ。G Data Softwareによれば、DuquはXP、Vista、7のWindows OSで動作するRAT(リモートアクセス機能を持つトロイの木馬)でネットワーク情報を盗み出すのが目的だという。Stuxnetのような、産業機器を統御するような仕組みは持っていないが、非常に似通っているために、「同じ犯人が、次の攻撃の下準備として、情報収集するため作成した」という見解もある。

G Data Softwareでは、産業設備を狙うマルウェアはこれからも増加するおそれがあり、その影響が関係機関ならびにその施設の近隣の人々、さらには個人や中小企業における個人情報や機密情にも及ぶと見ており、さらなる注意をするよう呼びかけている。

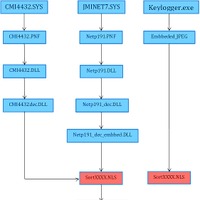

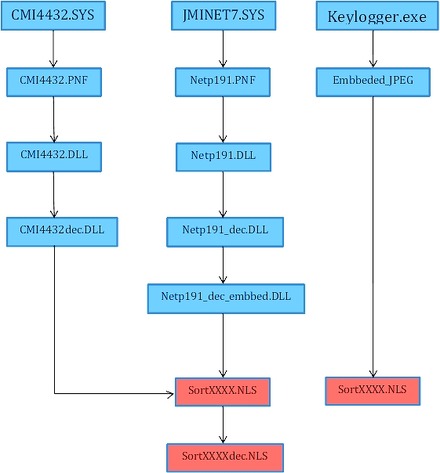

またマカフィーは、詳細なコード解析情報を公表。それによるとDuquは「cmi4432.sys」「jminet7.sys」「KeyLogger.exe」で構成されており、sysファイルの1つは、台北の企業C-Media社が所有するデジタル認証を受けていた。この認証はその後、ベリサインに破棄されたとのこと。これらのファイルは、異なるファイルセットで動作し、その結果、異なるDLLを生成し、PCを感染させ、システムのあらゆるアクションを監視できるキーロガーを埋め込むものとなっている。

《冨岡晶》

特集

この記事の写真

/