富士通社員10万人が使う誤送信ソリューションを拡張、標的型メール攻撃検知

エンタープライズ

セキュリティ

注目記事

この標的型メールを完全に防御することは難しい。ユーザ教育によって、ある程度の効果は期待できる。しかし、政府機関やセキュリティ企業であったとしてもその効果は限定的だ。標的型メール攻撃についてのレクチャーをした後、複数回にわたり標的型メールを模したダミーのメールを送付したところ、添付ファイルを開いてしまうユーザが一定の割合で存在した。決定的な対応策がないのだ。

標的型メール攻撃に対する防御は、なぜ難しいのだろうか。それは人間という脆弱性を突いてくるため、電子的、物理的なセキュリティ対策では防御しきれないためだ。たとえばスパムメール対策プログラムやウィルス対策ソフトなど、特定のパターンと比較する方法は使えない。攻撃者は通常のメールを盗聴してそれと矛盾のない題名、本文、添付ファイル名を用いる、差出人としてもっともらしい実在の人物や組織を騙るなど、攻撃相手を調べ上げ、思わず添付ファイルを開いてしまうような巧妙な罠をしかけてくる。

そうした中、2012年5月15日、富士通研究所は、新しいアプローチで標的型メールへの対策を行う技術を開発したことを発表した。編集部では富士通研究所で実際に開発を担当しているソフトウェアシステム研究所 セキュアコンピューティング研究部森永 正信氏と、吉岡 孝司氏に話を聞いた。

本稿では、この技術を用いたメールチェックプログラムの動作と仕組み、防御シナリオ、開発のきっかけと強み、製品化までの道のりについて取り上げる。

●メールチェックプログラムの動作と仕組み

富士通研究所の標的型メールチェックプログラムは、クライアントPC上で稼動する。メールサーバとメールクライアント間を仲立ちするPOPゲートウェイとして動作し、標的型メールのリスクがあるメールをダウンロードしようとすると、ポップアップウィンドウを開いて詳しい警告内容を通知、ユーザに以降の処理を明示的に選択させるようにする。これには、添付ファイルを削除してからダウンロードしたり、通常のメールフォルダとは別のフォルダにダウンロードするなどの選択肢がある。

標的型メールかどうかの判断基準は2つある。

1)メールに付与された識別情報

このメールチェックプログラムは送信時に、メールごとに計算した識別情報をヘッダフィールドとして付与する。社内でメールを送受信する場合、受信側で計算して導き出した識別情報と、受け取ったメールのヘッダの識別情報とを照らし合わせることで、正規の送信者から送付されたメールかどうかを判定する。

2)受信履歴を基にしたソーシャル分析

前述の判定方法は社外からのメールには使えない。こちらのケースでは、過去の受信履歴から送信者ごとの特徴を学習し、類似性が高いかどうかで判定する。具体的には、メールの配送経路を表すReceived、送信者が使用しているメールクライアントを示すX-Mailer、送信時刻やタイムゾーンが記されたDateといった、メールヘッダの各フィールドの情報を用いているものと編集部では推測する。

●防御シナリオ

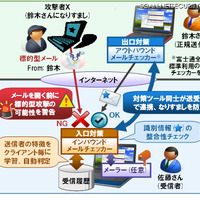

社内・社外それぞれの送信者を騙った標的型メールを例に、防御シナリオを取り上げる。

1)社内メンバーを騙った標的型メール

送信者が社内メンバーになっているメールの場合、メールチェックプログラムではメールに付与された識別情報の整合性をチェックする。外部の攻撃者が送信者を騙った標的型メールの場合、メールに識別情報が付与されていないため、受信者のPC上にポップアップで警告が表示される。

2)社外メンバーを騙った標的型メール

送信者が社外メンバーのケースでは、過去の受信履歴から学習した差出人の特徴と比較される。ここでマッチしなければ、受信者のPC上に警告画面が出る。

●開発のきっかけと強み

もともと富士通研究所では情報漏洩対策としてメールの誤送信ソリューションを開発しており、既に富士通SSL社が当該技術を採用してSHieldMailCheckerとして製品化している。誤送信対策と標的型メール対策には、メールチェックプログラムという機構が使える、ヒューマンエラーによる情報漏洩の防止を目的としている、といった共通点がある。富士通研究所では既存の誤送信対策を拡張して、標的型メール対策技術を盛り込むことを決定した。

最大の強みは、富士通グループでおよそ10万ユーザといった使用実績があるのみならず、実運用を行いながら豊富なデータを蓄積・分析していることだ。実際、誤送信が起きやすい時間帯や相手先などを富士通研究所では割り出している。ここで培った知見やノウハウは標的型メール対策にも生かせるだろう。

●製品化までの道のり

現在のところ、製品をリリースする具体的なスケジュールは決まっていないが、2013年度の早い段階を目標にしているようだ。人的ミスを防御するための製品であるため、警告が出ることや操作に慣れが出て、せっかくのチェックが甘くなってしまわないように、ユーザインターフェイスの工夫などが課題として挙がっているそうだ。

●おわりに

標的型サイバー攻撃は、昨今、耳目を集めているが、この攻撃の第1ステップでは、標的型メールを用い、人間という脆弱性を突いてくるケースが大半だ。今回の富士通研究所の技術は、APT対策として重要なテストケースとなるだろう。

(株式会社イメージズ・アンド・ワーズ 鳴海まや子)

《編集部@ScanNetSecurity》

特集

この記事の写真

/