JPCERT/CC、UPnPの脆弱性に対して注意喚起……多数のネットワーク機器が該当

エンタープライズ

セキュリティ

注目記事

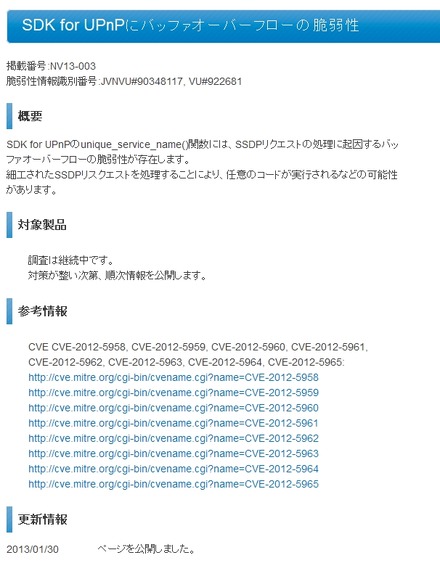

今回の注意喚起は、セキュリティ企業Rapid7が、「libupnp」の脆弱性を指摘したことが発端となっており、日本時間1月30日にUS-CERTより、「Portable SDK for UPnP(libupnp)」の脆弱性に関する情報が公開された。JPCERT/CCによる注意喚起はこれを受けてのものとなる。

「libupnp」は、ブロードバンドルータ、IP電話機、ネット対応TVやHDDレコーダーなど、多くの機器においてUPnP機能を実装するために使用されているソフトウェアライブラリだ。「libupnp」には既知のバッファオーバーフローの脆弱性があり、細工されたSSDPパケットを該当機器が受信した場合、任意のコードが実行される可能性があるという。

対象となるバージョンはUPnP SDK 1.2(Intel SDK)、UPnP SDK 1.6.17およびそれ以前のバージョン(Portable SDK)。脆弱性の対象製品については、今後各製品ベンダーから対策済みソフトウェアの公開やアップデートが行われると思われる。ただし、インターネットから直接アクセスが可能な対象機器(ブロードバンドルータなど)を管理している場合は、対策済みソフトウェアが公開されるまでの間、該当製品のUPnP機能を一時的に無効とすることが推奨されている。

《冨岡晶》

特集

この記事の写真

/