いま最も危険な「Windowsショートカット脆弱性」、挙動や問題点を徹底解説

エンタープライズ

セキュリティ

注目記事

この脆弱性を使った攻撃は、特殊なショートカットファイル(.lnk)と、ウイルスプログラム本体で構成。直接ウイルスプログラム(.exeなど)を実行させなくても、Windows Explorerでショートカットファイル(アイコン)を表示させるだけで、同じフォルダ内のウイルスを実行させることができるというものとなっている。この攻撃をUSBデバイスに潜ませれば、デバイスを差し込んだだけで感染させることも可能となる(自動再生がオンの場合)。あるいはブラウザ経由でWebDAVファイルサーバにアクセスさせ、感染させるといった手法も可能だ。

このWindowsのショートカットに関する脆弱性は、「Stuxnet」と呼ばれるルートキットの調査中に発見された。この問題についてまず、セキュリティ企業のエフセキュアが15日、ショートカットファイル(LNK)を使用したスパイ攻撃に関する情報を公開。JPCERT/CCと情報処理推進機構(IPA)が共同で運営するJVN(Japan Vulnerability Notes)も16日、注意喚起情報を公開した。

さらにエフセキュアは、この脆弱性を使用した攻撃が、SCADAシステムのWindows上で動くマネジメントアプリケーションをターゲットにしている点をとりあげ、非常に危険であると注意を呼びかけている。「SCADA」(Supervisory Control And Data Acquisition)は、工場のオートメーションなどに使われる、機器制御とモニタリングのデータ収集とを行うための取り付けモジュール型コンピューター装置のことだ。しかしこれらは工場だけでなく、電力網、ガス供給、水道、石油パイプラインなど重要インフラでも大規模に使用されているという。このケースで使用されるショートカットファイルは、「Exploit: W32/WormLink.A」として検出され、エフセキュアによれば「今回のエクスプロイットは、SCADAを乗っ取って人質にし身代金要求するためかもしれない、という観測もある」とのこと。

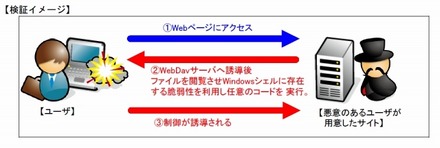

またNTTデータ・セキュリティでは、この脆弱性の再現性について検証を行い、その結果を20日に公表した。検証ターゲットシステムとしてWindows XP SP3を用意。7月20日時点にリリースされているすべての修正プログラムを適用済みの状態とした。このシステムにWebブラウザを通じて、細工したサイトをロードさせることで任意のコードを実行させたという。今回の検証に用いたコードは、ターゲットシステム上から特定のサーバ、ポートへコネクションを確立させるよう誘導し、システムの制御を奪取するもので、誘導先のコンピュータ(Ubuntu 9.10)上にターゲットシステム(Windows XP)のプロンプトが表示されたとのこと。これにより、ターゲットシステムの制御奪取が確認できたとしている。

この脆弱性は、ほぼすべてのWindowsバージョンで利用可能だが、現時点では、修正プログラムはマイクロソフトからリリースされていない。同社は、「ショートカット用リンクアイコンの表示を無効にする」「WebClient サービスを無効にする」といった回避策を提示するに留まっている。回避策の実施方法については、「マイクロソフト セキュリティ アドバイザリ (2286198)」を参照してほしい。

《冨岡晶》

特集

この記事の写真

/

![米マイクロソフト、IEで[F1]キーを押すと発生する重大なぜい弱性 画像](/imgs/p/Kq_ws8pU0agLB0ZhINEgO01PhkGIQ0JFREdG/97269.jpg)