Internet Explorer 6~11の新たな脆弱性、マイクロソフトが対策を提示

ブロードバンド

セキュリティ

注目記事

この脆弱性「CVE-2014-1776」は、9日にサポートが終了したInternet Explorer 6をはじめ、Internet Explorer 7、Internet Explorer 8、Internet Explorer 9、Internet Explorer 10、およびInternet Explorer 11に存在している。細工されたコンテンツを開くことで、任意のコードが実行されるというもので、アプリケーションプログラムが異常終了したり、攻撃者によってパソコンを制御される可能性があるという。

これについて、マイクロソフトは「セキュリティ アドバイザリ2963983」を公開。一時的な回避策6種を提示している。回避策は、根本的な問題を正すものではないが、セキュリティ更新プログラムが公開されるまでのあいだ、危険が緩和されるとのこと。とくにサポートが終了したWindows XPではセキュリティ更新プログラムは提供されないため、なんらかの回避策が必須となるだろう。

マイクロソフトが現在提示している回避策は「Enhanced Mitigation Experience Toolkit(EMET)4.1を使用する」「インターネットおよびローカル イントラネット セキュリティ ゾーンの設定を「高」に設定し、これらのゾーンでActiveXコントロールおよびアクティブ スクリプトをブロックする」「インターネットおよびイントラネット ゾーンで、アクティブ スクリプトの実行前にダイアログを表示するようにInternet Explorerを構成する、または、アクティブ スクリプトを無効にするよう構成する」「VGX.DLLの登録を解除する」「VGX.DLLに対するアクセス制御リスト (ACL) の制限を強化する」「[拡張保護モードを有効にする](Internet Explorer 11の場合)と[拡張保護モードで64ビット プロセッサを有効にする]」の6種。

このなかでは、EMET 4.1の導入と、VGX.DLLの登録解除がお勧めだろう。EMET 4.1は、ソフトウェアの脆弱性が悪用されるのを防止するためにマイクロソフトが提供しているツールで、導入後に、Internet Explorer(およびOffice、Outlookなどモジュールを利用するソフト)を指定する必要がある。VGX.DLLを無効にするには、commandからコマンドを実行する必要がある。

《冨岡晶》

特集

この記事の写真

/

関連リンク

関連ニュース

-

「Internet Explorer」6から11が影響を受けるゼロデイ脆弱性

ブロードバンド -

IEの脆弱性を悪用した標的型攻撃で、実際に被害が発生

ブロードバンド -

地方公共団体で引き続き使用するXP搭載PCは全体の13%、約26万5000台

ブロードバンド -

本日4月9日16時、いよいよWindows XPサポート終了

ブロードバンド -

Apache Struts 2の脆弱性はApache Struts 1にも影響

ブロードバンド -

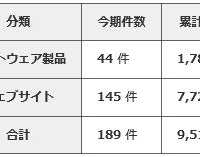

脆弱性の届け出を開発者自身が行うケースが増加

ブロードバンド -

サポートが終了したMicrosoft製品の脆弱性は28%

ブロードバンド -

POS向けの「Toshiba 4690 Operating System」にパスワード漏えいの脆弱性

ブロードバンド