迫る期日と進まない移行……SHA-1の脆弱性放置の危険性

ブロードバンド

セキュリティ

注目記事

●エンドユーザーはどうすればいいか

なお、エンドユーザーはこの問題に対して対応するとしたら、古いブラウザを新しいバージョンに切り替えることしかない。主だった汎用ブラウザの最新バージョンはすでにSHA-2に対応しているため、接続するサーバーがSHA-2で署名されていても問題なく接続できる。今後はSHA-1で署名しているサイトで警告などが表示されることが増えるかもしれないが、これはサイト運営側の対応を待つしかない。

フィーチャーフォンやゲーム機など特殊なブラウザを利用している場合、SHA-2対応にアップデートできない機種が多く、アップデートが期待できる場合も契約している通信事業者かメーカーからSHA-2対応ブラウザがリリースされるのを待つしかない状況だ。

●想定される被害

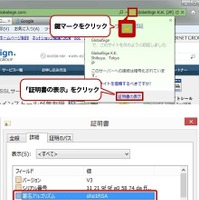

SHA-1の脆弱性を突かれた攻撃が成功したとしよう。この場合どんなことが起きるのだろうか。サーバー証明書の偽造が可能となり、さまざまなサイトやサービスのなりすましを許してしまう。詐欺サイト、攻撃サイトが偽造した証明書を使って正規なサービスを装い、マルウェアをダウンロードさせたり実行させたりが可能になる。あるいは、鍵マークのついたHTTPS通信だからと安心してフォームに入力したカード番号やアカウント情報が、実はフィッシングサイトや偽造サイトだったということもあるかもしれない。

証明書は、現在のインターネット通信において基盤をなす技術でもあるので、さらに大きな影響も考えられる。DNSサーバーやメールサーバーは、改ざん防止やスパム対策のため証明書を利用した通信を行っている。これらも偽造される可能性があり、正しいURLが攻撃サイトへ接続されたり、既存の対策ではスパムメール送信を防げなくなるかもしれない。

幸いにして、SHA-1自体の脆弱性に起因する大きな被害は今のところ発生していない。しかし、だからといってSHA-1が安全だということにはならない。危険だといわれているSHA-1を使い続けることで、もし、証明書の基盤をゆるがすようなインシデントを発生させてしまった場合、その企業は利用者への実害の補償や対応だけでなく、社会的な制裁も覚悟しなければならない。

もちろんSHA-1移行問題は、企業側だけで解決できるものではない。メーカー、サービスプロバイダー、認証局、行政も巻き込んだ対応やキャンペーンなどの取り組みも必要となる。加えてユーザー側の周知や理解も欠かせない。地味な問題かもしれないが、想定できる最悪のシナリオは影響が大きい。トラブルを起こしてから、あるいはSHA-1が使えなくなってから騒ぐのではなく、いまから少しずつでも対応しておきたい。

特集

この記事の写真

/

関連リンク

関連ニュース

-

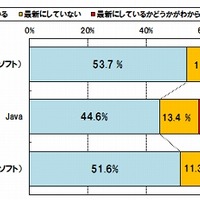

「セキュリティに不安」は7割以上なのに、「ソフトを常に最新にしている」人は半数

ブロードバンド -

Microsoft OLEに、未修正の脆弱性……すでに標的型攻撃が発生中

ブロードバンド -

カスペルスキー、法人向けパッチ管理製品発売

エンタープライズ -

「JP1」と「クイック認証SSL」を連携

ブロードバンド -

GMOグローバルサイン、政治家および政党向けに認証サービスを開発……全政党へ寄付

ブロードバンド -

世界60ヵ国の“友だち”……英会話教室を続けられるワケ

エンタープライズ -

「…届いているだろうか。」一青窈とBIGMAMAのスペシャルムービー

IT・デジタル -

“つながりの時代”をリードする創発経営とは? 慶應・國領教授

エンタープライズ