JPRS、DNSサーバの設定再確認を緊急呼びかけ……「カミンスキー・アタック」が増加

エンタープライズ

セキュリティ

注目記事

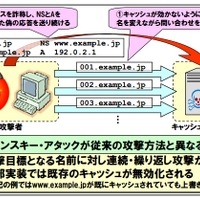

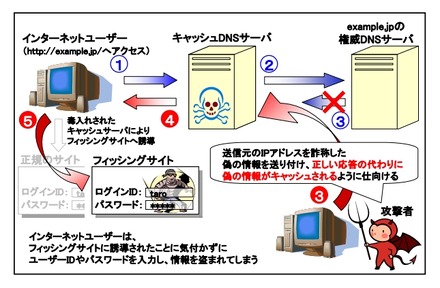

「DNSキャッシュポイズニング」は、DNSに不正なデータを記憶させドメイン名の乗っ取りを図る攻撃だ。とくに、従来は不可能であった連続攻撃を可能にする攻撃手法「カミンスキー・アタック」が2008年7月に発表され、攻撃に対するリスクが飛躍的に高まっている。

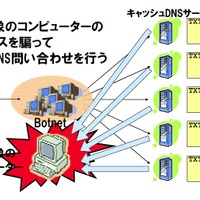

今回のJPRSの発表によると、ここ最近「カミンスキー・アタック」によると考えられるキャッシュDNSサーバへのアクセスが、日本の大手ISPにおいて増加しているという。JPRSが分析したところ、“問い合わせUDPポートのランダム化(ソースポートランダマイゼーション)”が有効にされていないと考えられるキャッシュDNSサーバは、微減傾向にあるものの、依然として約10%程度存在することが判明した。

ソースポートランダマイゼーションを有効にすることで、攻撃成功の確率を設定前の約6万5,000分の1程度に下げることができる。またカミンスキー・アタック発表後にリリースされたほとんどのキャッシュDNSサーバには、ソースポートランダマイゼーションが標準実装されている。しかし今回、対策を怠っているサーバーの存在が判明したことで、JPRSでは、すべてのキャッシュDNSサーバにおいて「ソースポートランダマイゼーションの設定の確認」「設定が有効でなかった場合の速やかな対応」の2点を、改めて強く推奨している。

《冨岡晶》

特集

この記事の写真

/

関連ニュース

-

Wi-Fiルータをハッキングするトロイの木馬を確認

ブロードバンド -

「BIND 9」にDoS攻撃を受ける脆弱性

エンタープライズ -

DNSサーバ探索、米国の80/TCPからの跳ね返りパケットが増加

ブロードバンド -

DNSキャッシュサーバを使用した「DNSアンプ」攻撃が発生中……再帰的な問い合わせを悪用

エンタープライズ -

【インタビュー】標的型サイバー攻撃、目的達成後は素早く逃げる

エンタープライズ -

ドメインレジストラが忍者ツールズなどDNS情報を初期化

エンタープライズ -

マカフィー、危機が迫る「DNS Changer」の感染を診断し修復するツールを無償提供

ブロードバンド -

権威・キャッシュDNSサーバの兼用による危険性について

ブロードバンド