迫る期日と進まない移行……SHA-1の脆弱性放置の危険性

ブロードバンド

セキュリティ

注目記事

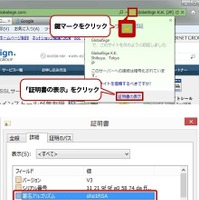

ワーニングの表示は、Googleが古い署名ハッシュアルゴリズムの証明書を使っているサイトに対して注意喚起を行うための機能を新しいChromeに実装したためだ。Mozillaやマイクロソフトもこの動きに追従すると目されており、FireFox、IEといったブラウザでも今後はこのような警告を目にするようになるかもしれない。

SSL証明書の署名の脆弱性問題は以前から議論され、セキュリティ担当者などは十分認識している問題だ。しかし、実際にはなかなか新しい証明書への切り替えが進んでいない。なぜだろうか。

●SSL証明書の署名に潜む脆弱性とは?

その理由を議論する前に、古い(現状の)SSL証明書の問題や業界の動きについて簡単におさらいしておこう。

一般にHTTPSによる通信は、接続先が認証局(公的機関もしくは認定を受けた企業)によって正規のサイトであることが担保され、その通信内容が暗号によって保護される。このとき利用されるSSL証明書の署名(証明書が書き換えられていないことを示す)にSHA-1という方式がある。SHA-1はハッシュ関数と呼ばれるもののひとつで、入力値を計算などではもとに戻せない値(ハッシュ値)に変換する。暗号は鍵がわかれば解読(復号)できるが、ハッシュ値は元の値はわからない。事前に証明書から生成したハッシュ値と、手元にある証明書から生成したハッシュ値が同じならば、その証明書は改ざんされていないはず、ということを利用してデジタル署名に利用される技術である。

しかし、ハッシュ関数にも脆弱性は存在する。ハッシュ関数によっては、違う値でも同じハッシュ値を生成してしまう(ハッシュ値の衝突)ことが起こり得る。また、いくつかの入力値とそのハッシュ値を比較して元の値を推測(または解読)することも不可能というわけではない。これらの脆弱性により、サーバー証明書やデジタル署名を偽造したなりすましの危険性は以前から指摘されていた。ただし、解読計算そのものが簡単ではなく時間がかかるため、現実的な危険は少ないだろうとしてSHA-1は運用されてきた。

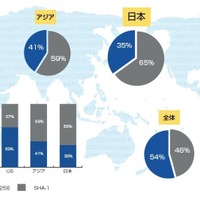

しかし、現在はコンピュータの処理能力が向上し、実際にSHA-1に対する有効な攻撃方法の発見に成功した研究者も現れ、2004年にNIST(National Insutitute of Standard and Technologiy)が、SHA-1はすでに安全とは言い切れない技術なので2010年までに、より安全なSHA-2(SHA244、SHA256、SHA384、SHA512などの総称)に切り替える計画を発表した。これで移行が進むかと思われたが、実際にこの問題で大きな被害が発生していなかったため、業界の動きは鈍かった。現在SHA-1は「安全でない」と認識されながらも利用が続いている状態だ。

なお、SHA-2のSHA244やSHA256といった数値は、生成されるハッシュ値のビット長を現すもので、これが長いほどハッキングが難しくなり安全性が高いとされる。

特集

この記事の写真

/

関連リンク

関連ニュース

-

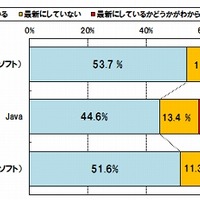

「セキュリティに不安」は7割以上なのに、「ソフトを常に最新にしている」人は半数

ブロードバンド -

Microsoft OLEに、未修正の脆弱性……すでに標的型攻撃が発生中

ブロードバンド -

カスペルスキー、法人向けパッチ管理製品発売

エンタープライズ -

「JP1」と「クイック認証SSL」を連携

ブロードバンド -

GMOグローバルサイン、政治家および政党向けに認証サービスを開発……全政党へ寄付

ブロードバンド -

世界60ヵ国の“友だち”……英会話教室を続けられるワケ

エンタープライズ -

「…届いているだろうか。」一青窈とBIGMAMAのスペシャルムービー

IT・デジタル -

“つながりの時代”をリードする創発経営とは? 慶應・國領教授

エンタープライズ